Das Diskussionspapier „Sicherer Downloadservice“ diskutiert verschiedene Kommunikationsprotokolle sowie Ansätze für das Identitätsmanagement und die Authentifizierung am Beispiel von OpenID Connect. Das Dokument stellt ein Lösungskonzept vor, das den vollautomatischen Bezug von Engineeringdaten einschließlich Authentifikation und Rechtemanagements unter Weiterentwicklung existierender Standards ermöglicht. Ziel ist, die Weiterentwicklung entsprechender Standards anzustoßen.

Die Security-Referenzimplementierung des VWS vernetzt-Testbeds dient der praktischen Erprobung der Security-Konzepte für VWS aufbauend auf diesem Diskussionspapier. Zu diesem Zweck wird das Konzept auf die Interaktion von VWS des Typs 3 mittels I4.0-Sprache übertragen. Dazu dient einfaches semantisches Protokoll (PingPong), nach welchem VWS nach erfolgter Authentifizierung miteinander interagieren. Festlegungen des Diskussionspapiers können so vollständig und ohne unnötig hohen Entwicklungsaufwand für das veranschaulichende Szenario getestet warden. Das PingPong-Protokoll kann durch beliebig komplexe und praktisch relevantere semantische Protokolle ersetzt werden.

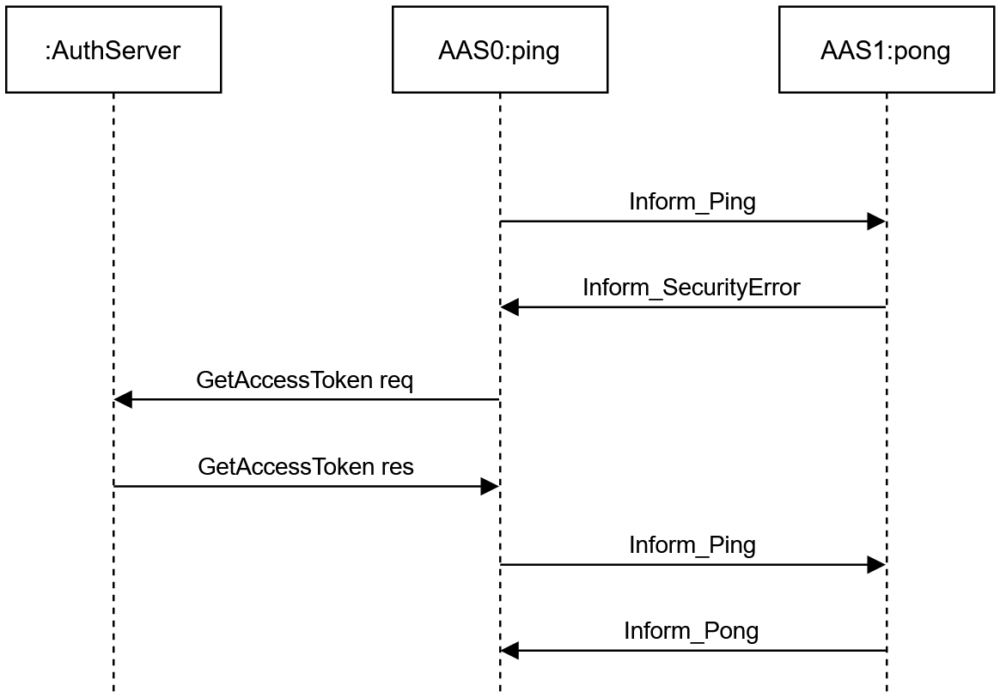

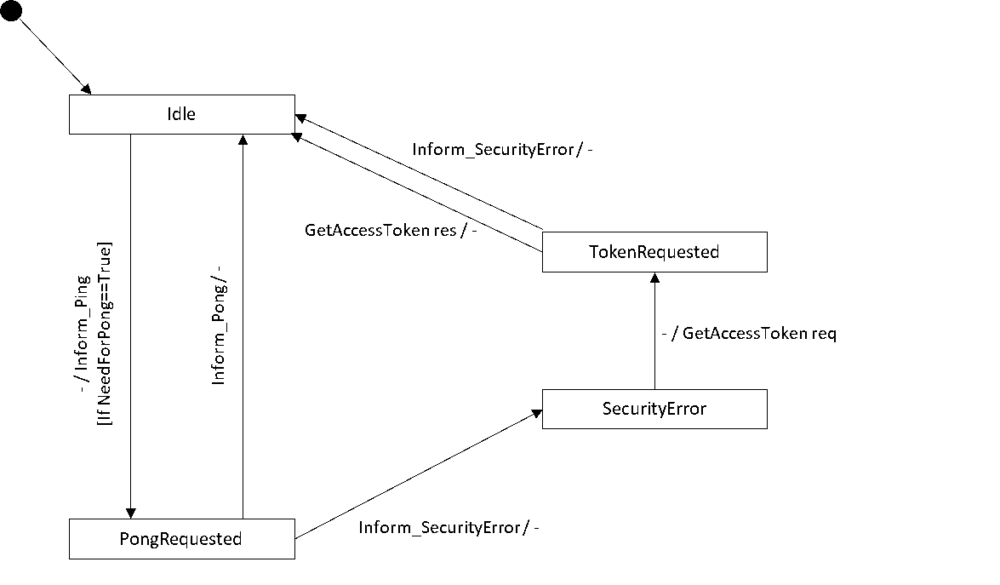

Das semantische Protokoll PingPong ist definiert durch seine Nachrichtentypen sowie deren Verwendung in den protokollspezifischen Zustandsmaschinen und Nachrichtensequenzen. Beteiligte einer Interaktion gemäß dieses Protokolls sind einer der Rollen ping und pong zugeordnet und verwenden die Nachrichtentypen Inform_Ping, Inform_Pong und Inform_SecurityError.

Bevor eine Verwaltungsschale den Zugang zu seinem Datenhaushalt zulässt, muss sich die Anwendung oder die andere Verwaltungsschale authentifizieren. Dazu muss sie einen Token vorweisen, der von einem Authentication-Server bereitgestellt wird. Ist dieser Token beim Zugriff nicht vorhanden, antwortet die Verwaltungsschale mit einer Weiterleitungsnachricht in der der Zugang zum Authentication-Server enthalten ist. Mittels des Authentication Servers wird das von der Anwendung oder der Verwaltungsschale zuvor generierte Zertifikat verifiziert und sie erhält den Token. Mit diesem kann dann die Interaktion mit der Verwaltungsschale erfolgen.

Die hierbei verwendeten I4.0-Sprache wurde zunächst auf die Kommunikationstechnologien MQTT und HTTP abgebildet, die in dem Authentifizierungsszenario unterstützt werden.

Sie können diese Mechanismen selbst erproben! Schauen Sie dazu unter Downloads oder kontaktieren Sie uns!